nginx 禁用不安全的http方法,只允许get,post

参考:https://www.dgstack.cn/archives/2826.html

https://www.cnblogs.com/LeeXiaoFeng/p/10436667.html

从安全防护角度考虑,一般我们要禁用不安全的 HTTP 方法,仅保留 GET、POST 方法。

nginx 禁用不安全的http方法,既可以在nginx配置文件 server 下进行全局设置,也可以在某个location下进行设置。

修复方法:

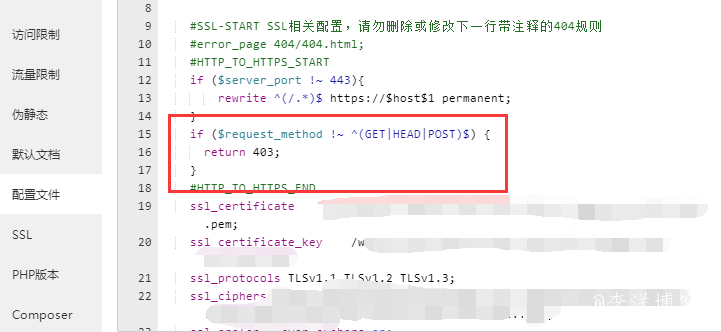

漏洞级别属于低危,还好,漏洞的意思是攻击者可以使用OPTIONS和Trace方法来枚举服务器的相关信息,修复的建议就是在服务器的配置中禁止非~常用的HTTP方法,代码中只支持常见的HTTP方法,添加的方法有很多,可以在伪静态设置也可以直接设置在网站的配置文件中,本身设置方法是在网站的配置文件中,具体代码参考如下:

#只允许get,head,post支持,禁用不安全的http方法

if ($request_method !~ ^(GET|HEAD|POST)$)

{

return 403;

}复制如上代码,找到站点,点击设置,找到配置文件,粘贴空白处就行,如图。

大概的意思就是,如果页面使用这三种(GET、HEAD、POST)之外的方法,网站直接返回403页面,无法获取更多信息,从而加强了服务器的安全性能,添加完成后保存,重载nginx配置文件就行了

一、Http请求中8种请求方法

opions返回服务器针对特定资源所支持的HTML请求方法或Web服务器发送测试服务器功能(允许客户端查看服务器性能)

Get向特定资源发出请求(请求指定页面信息,并返回实体主体)

Post向指定资源提交数据进行处理请求(提交表单、上传文件),又可能导致新的资源的建立或原有资源的修改

Put向指定资源位置上上传其最新内容(从客户端向服务器传送的数据取代指定文档的内容)

Head与服务器索与get请求一致的相应,响应体不会返回,获取包含在小消息头中的原信息(与ge请求类似,返回的响应中没有具体内容,用于获取报头)

Delete请求服务器删除 trequest-URL所标示的资源(请求服务器删除页面)

Trace回显服务器收到的请求,用于测试和诊断

■Connecthttp:/1.1协议中能够将连接改为管道方式的代理服务器

共有 0 条评论